Настройка vpn ipsec между Mikrotik RouterOS и D-Link DFL-860e

Исходные данные: В главном офисе D-link DFL-860e, в филиалах любой из микротиков routerboard, ну например RB951.

Главный офис - D-Link DFL-860e

WAN: 95.240.210.200

GW: 95.240.210.1

IP-local: 192.168.0.0/24

Офис 2 - MikroTik RB951

WAN: 110.185.130.20

GW: 110.185.130.1

IP-local: 192.168.3.0/24

1) Настройка vpn на DFL-860e

Создаем объекты в адресной книге. Objects -> Address Book;

Переходим в Objects -> Authentication Object и создаем ключ psk (Pre-Shared Key);

Переходим в Objects -> Authentication Object и создаем ключ psk (Pre-Shared Key);

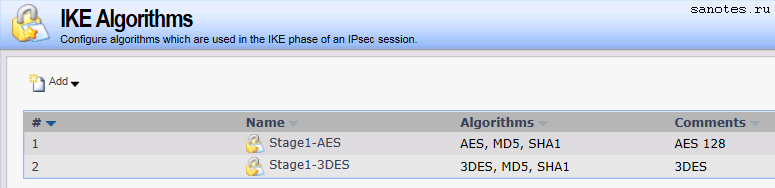

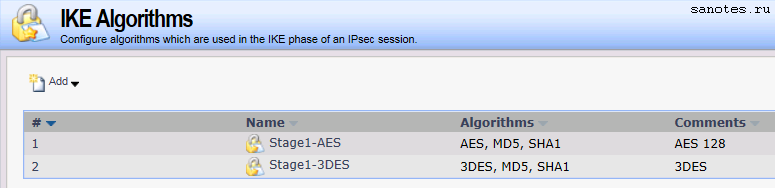

Задаем алгоритмы шифрования IKE. Objects -> VPN Objects -> IKE Algorithms; Будем использовать шифрование AES-128.

Аналогично задаем алгоритмы шифрования IPSec. Objects -> VPN Objects -> IPSec Algorithms.

Создаем объект IPsec Tunnel. Objects -> Interfaces -> IPSec. Заполняем значения как на скриншоте.

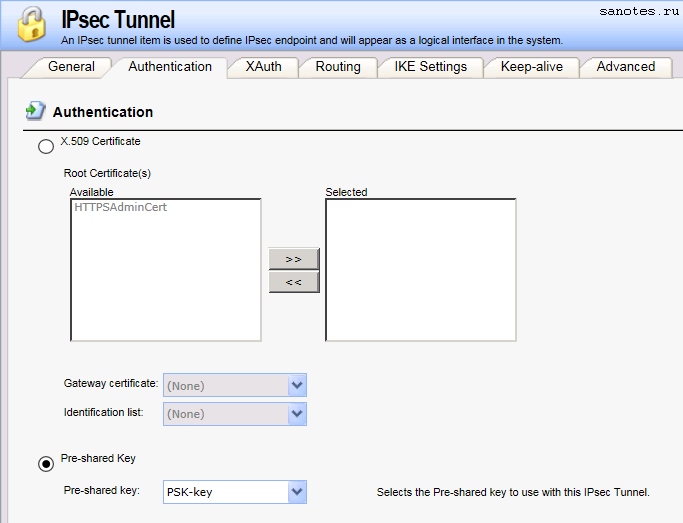

Переходим на вкладку Authentication, в поле Pre-shared Key укажем ранее созданный ключ.

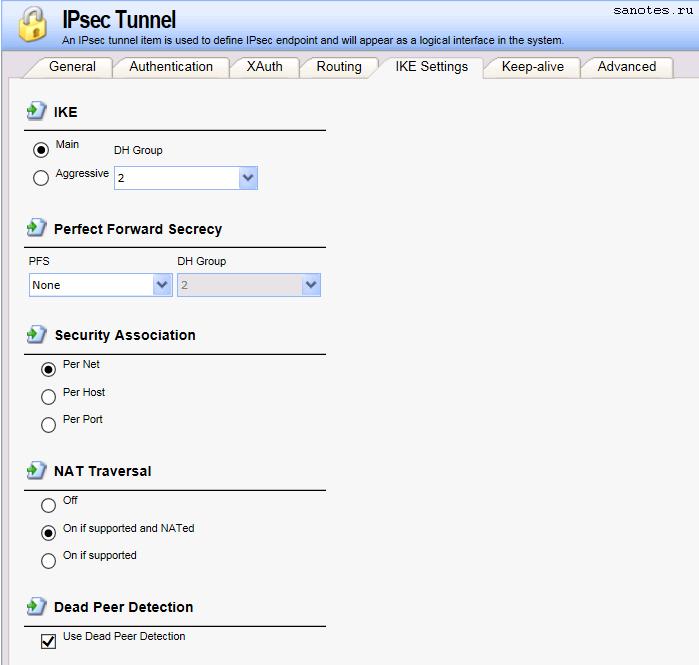

Затем переходим на вкладку IKE Settings. Заполняем значения IKE.

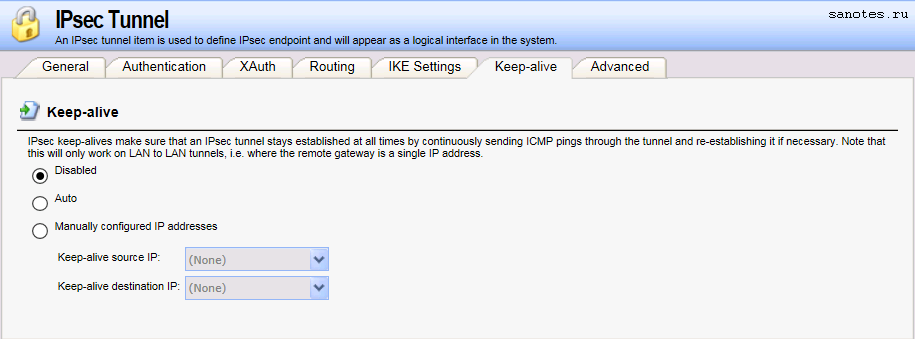

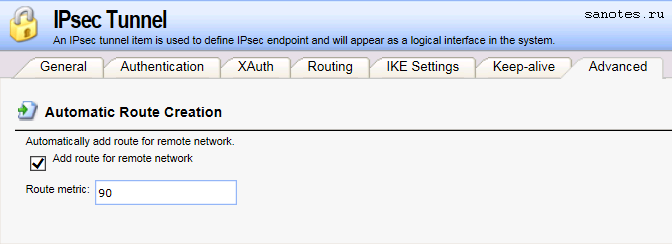

Остальные параметры оставляем по умолчанию.

Затем создаем два разрешающих правила для обмена между локальной и удаленными сетями. Rules -> IP Rules.

2) Настройка vpn-ipsec на MikroTik RB951.

Предполагается что интернет и основные сервисы на микротике уже настроены, примерно как в одной из предыдущих заметок. Открываем Winbox. Переходим в IP -> IPsec.

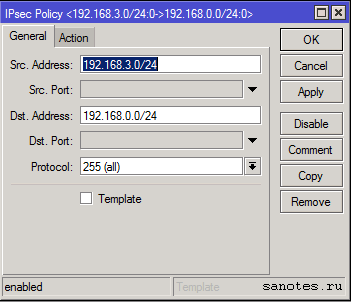

Создаем новую политику - New IPSec Policy. На вкладке General задаем адрес локальной сети микротика и адрес локальной сети dfl.

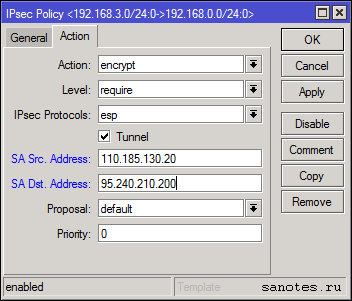

Переходим на вкладку Action, заполняем значения как на скриншоте. В поле 'SA Src. Address' указываем публичный адрес источника (микротик - главный офис). В поле 'SA Dst. Address' задаем публичный адрес получателя (D-link DFL-860e - офис 2.)

ip ipsec policy add dst-address 192.168.0.0/24 sa-dst-address 95.240.210.200 sa-src-address=\ 110.185.130.20 src-address=192.168.3.0/24 tunnel=yes

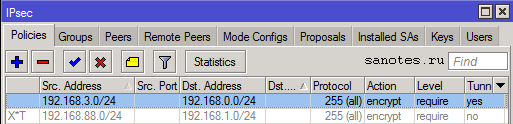

Нажимаем ОК. Получим следующую картинку. Политика обозначенная серым цветом - это шаблон (Template). Его не трогаем.

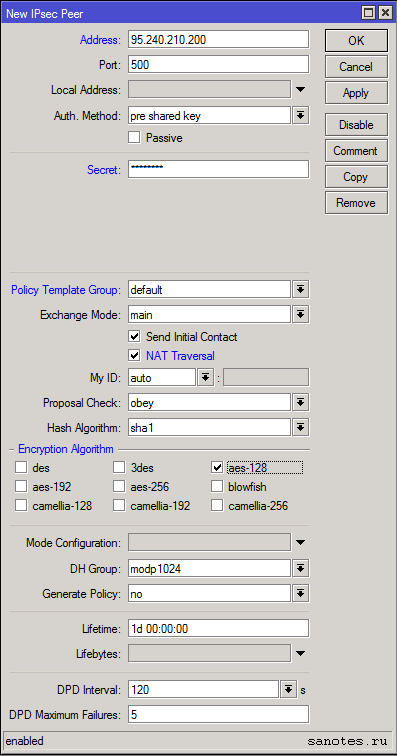

Затем переходим на вкладку IP -> IPsec -> Peers. Создаем новый peer. В поле Secret задаем psk key, который мы указали ранее когда настраивали D-Link DFL. Нажимаем ok.

/ip ipsec peer add address=95.240.210.200/32 dh-group=modp1024 generate-policy=no hash-algorithm=sha1 secret=12345678

На вкладке Proposal задаются алгоритмы шифрования которые будут использоваться в процессе подключения.

/ip ipsec proposal set [ find default=yes ] auth-algorithms=sha1 enc-algorithms=aes-128

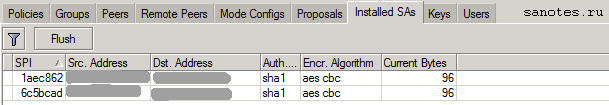

Если мы все настроили правильно, то на вкладке Installed SAs увидим как участники сети начнут обмениваются данными между собой и на вкладке Remote Peers отобразится статус подключения.

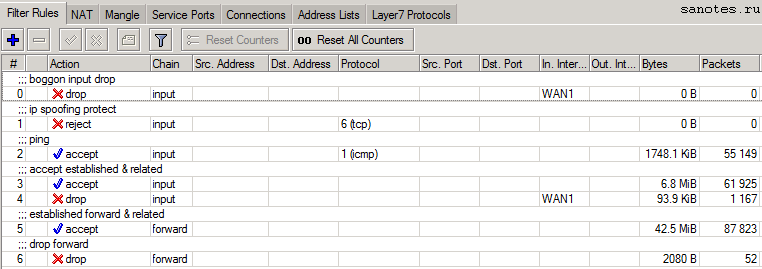

Набор правил на файрволе, может выглядеть следующим образом. IP -> Firewall -> Filter_Rules -> AddNew

/ip firewall filter add action=drop chain=input in-interface=WAN1 src-address-list=BOGON comment="boggon input drop" /ip firewall filter add action=reject chain=input reject-with=tcp-reset protocol=tcp tcp-flags=syn,ack connection-state=new comment="ip spoofing protect" /ip firewall filter add chain=input protocol=icmp comment="ping" /ip firewall filter add chain=input connection-state=established,related comment="accept established & related" /ip firewall filter add chain=input action=drop in-interface=WAN1 comment="drop input" /ip firewall filter add chain=forward connection-state=established,related comment="established forward & related" /ip firewall filter add chain=forward action=drop connection-state=invalid comment="drop forward"

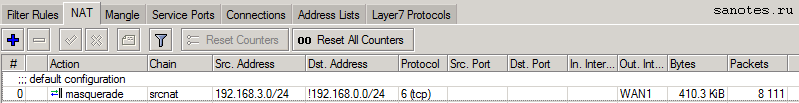

Так же, для прохождения трафика между сетями необходимо добавить или подредактировать существующее snat правило, которое направит трафик из сети 192.168.3.0/24 в 192.168.0.0/24 но при этом не даст трафику "замаскарадится". IP -> Firewall -> NAT -> AddNew

/ip firewall nat add action=masquerade chain=srcnat dst-address=!192.168.0.0/24 src-address=192.168.3.0/24